W 2013 roku naukowcy z Uniwersytetu w Birmingham chcieli opublikować informację o luce w zabezpieczeniach milionów Volkswagenów, która umożliwiała ich odpalenie i odjechanie bez kluczyka. W wyniku pozwu publikacja ich badań została opóźniona o dwa lata.

Rok po opublikowaniu doświadczenia, Flavio Garcia (który stał na czele uniwersyteckiego zespołu) i inni badacze zaprezentowali kolejną szokującą wiadomość. Volkswagen nie zabezpieczył nie tylko możliwości uruchomienia silnika, ale nie postarał się, by utrudnić otwarcie pojazdów bez kluczyka. Jak donosi magazyn Wired, problem dotyczy niemal wszystkich pojazdów marek Audi, Skoda, Volkswagen i Seat, sprzedawanych w ciągu ostatnich 20 lat. Podobne działanie możliwe jest też w milionach pojazdów marek Alfa Romeo, Citroen, Fiat, Ford, Mitsubishi, Nissan, Opel i Peugeot.

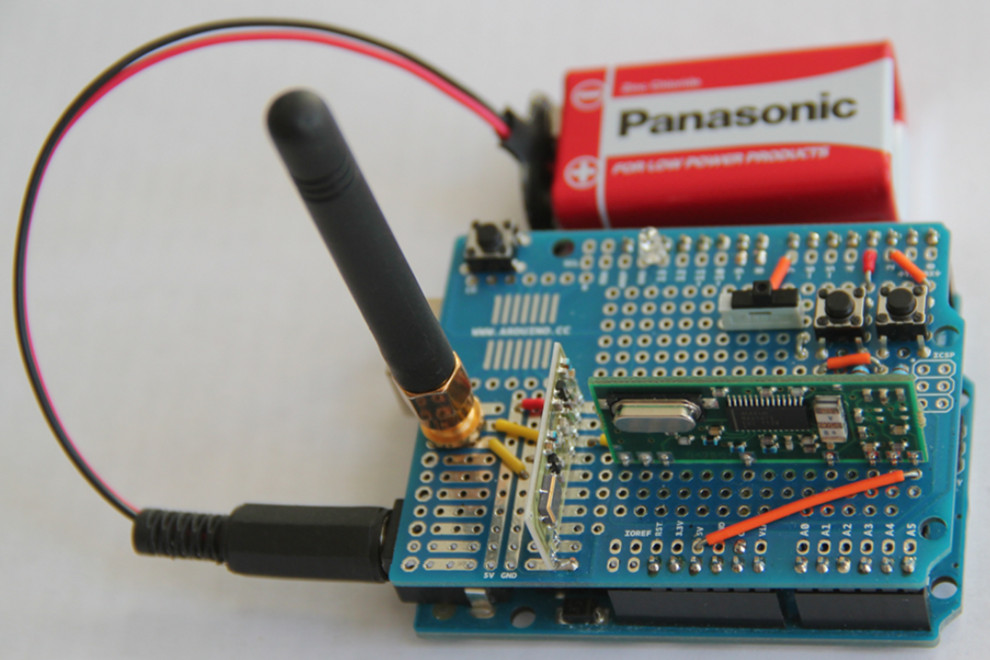

Atak polega na wykorzystaniu małej anteny podłączonej do laptopa lub urządzenia Arduino, które można zmieścić w dłoni. Jedna z metod wymaga odebrania tylko jednego sygnału wysyłanego przez pilota.

Przy użyciu inżynierii wstecznej jednego z elementów wewnętrznej sieci Volkswagenów, naukowcy mogli uzyskać wartość klucza kryptograficznego używanego przez miliony pojazdów niemieckiej marki. Następnie, za pomocą odbiornika fal radiowych, zdobywali indywidualny klucz pojazdu. Po połączeniu tych wartości mogli sklonować kluczyk i dostać się do pojazdu.

Pewnym utrudnieniem dla złodzieja jest to, że jego urządzenie musi znajdować się w odległości do 100 metrów od interesującego go pojazdu. Wartość klucza kryptograficznego nie jest w 100% uniwersalna – istnieje kilka jej odmian, w zależności od roku produkcji pojazdu.

Nie zmienia to faktu, że cztery najczęstsze z nich działają w około 100 milionach Volkswagenów sprzedanych w ciągu ostatnich 20 lat. Bardziej zaawansowane klucze znajdziemy dopiero w ostatnich pojazdach, na przykład najnowszej generacji VW Golfa. Badacze nie ujawnili części danych, by nie ułatwiać pracy potencjalnym złodziejom.

Druga technika atakuje dość stary, ale wciąż używany w samochodach system HiTag2. Tutaj nie trzeba zdobywać żadnych kluczy z pojazdu – wystarczy odbiornik radiowy, który ma za zadanie odebrać osiem kodów z pilota centralnego zamka, spośród których jeden za każdym wciśnięciem guzika zmienia się. Wystarczy zablokować odbieranie przez samochód sygnałów z kluczyka, by zmusić właściciela do kilkukrotnego wciśnięcia guzika otwierania pojazdu. Zebranie kilku kodów pozwala na złamanie działania pilota w ciągu jednej minuty. Ta metoda sprawdza się w milionach samochodów różnych marek.

Policyjne raporty i nagrania monitoringu pokazują, że takie metody były już wykorzystywane. Jednym z odnotowanych niedawno przypadków była kradzież 30 Jeepów przy użyciu laptopa.

Garcia przekonuje, że to duży problem dla producentów samochodów – proces rozwoju oprogramowania w tej branży jest bardzo wolny i nie są w stanie szybko odpowiadać na takie zdarzenia. Zaleca więc nie pozostawianie wartościowych przedmiotów w samochodach. Ci, którzy chcą czuć się jeszcze bezpieczniej, powinni zrezygnować z otwierania auta pilotem i wrócić do starych dobrych kluczyków. Garcia stwierdził, że martwiący jest fakt, że producenci pojazdów stosują w nich zabezpieczenia z lat 90.

Pełna treść raportu badaczy z Uniwersytetu w Birmingham jest dostępna w pliku PDF.

Komentarze